Сети для маленьких

Сети для самых маленьких. Часть нулевая. Планирование / Хабр

Это первая статья из серии «Сети для самых маленьких». Мы с товарищем thegluck долго думали с чего начать: маршрутизация, VLAN'ы, настройка оборудования.В итоге решили начать с вещи фундаментальной и, можно сказать, самой важной: планирование. Поскольку цикл рассчитан на совсем новичков, то и пройдём весь путь от начала до конца.

Предполагается, что вы, как минимум читали о эталонной модели OSI (то же на англ.), о стеке протоколов TCP/IP (англ.), знаете о типах существующих VLAN’ов (эту статью я настоятельно рекомендую к прочтению), о наиболее популярном сейчас port-based VLAN и о IP адресах (более подробно). Мы понимаем, что для новичков «OSI» и «TCP/IP» — это страшные слова. Но не переживайте, не для того, чтобы запугать вас, мы их используем. Это то, с чем вам придётся встречаться каждый день, поэтому в течение этого цикла мы постараемся раскрыть их смысл и отношение к реальности.

Начнём с постановки задачи. Есть некая фирма, занимающаяся, допустим, производством лифтов, идущих только вверх, и потому называется ООО «Лифт ми ап». Расположены они в старом здании на Арбате, и сгнившие провода, воткнутые в пожжёные и прожжёные коммутаторы времён 10Base-T не ожидают подключения новых серверов по гигабитным карточкам. Итак у них катастрофическая потребность в сетевой инфраструктуре и денег куры не клюют, что даёт вам возможность безграничного выбора. Это чудесный сон любого инженера. А вы вчера выдержали собеседование и в сложной борьбе по праву получили должность сетевого администратора. И теперь вы в ней первый и единственный в своём роде. Поздравляем! Что дальше?

Следует несколько конкретизировать ситуацию.

- В данный момент у компании есть два офиса: 200 квадратов на Арбате под рабочие места и серверную. Там представлены несколько провайдеров. Другой на Рублёвке.

- Есть четыре группы пользователей: бухгалтерия (Б), финансово-экономический отдел (ФЭО), производственно-технический отдел (ПТО), другие пользователи (Д). А так же есть сервера (С), которые вынесены в отдельную группу. Все группы разграничены и не имеют прямого доступа друг к другу.

- Пользователи групп С, Б и ФЭО будут только в офисе на Арбате, ПТО и Д будут в обоих офисах.

Прикинув количество пользователей, необходимые интерфейсы, каналы связи, вы готовите схему сети и IP-план.

При проектировании сети следует стараться придерживаться иерархической модели сети, которая имеет много достоинств по сравнению с “плоской сетью”:

- упрощается понимание организации сети

- модель подразумевает модульность, что означает простоту наращивания мощностей именно там, где необходимо

- легче найти и изолировать проблему

- повышенная отказоустойчивость засчет дублирования устройств и/или соединений

- распределение функций по обеспечению работоспособности сети по различным устройствам.

Согласно этой модели, сеть разбивается на три логических уровня: ядро сети (Core layer: высокопроизводительные устройства, главное назначение — быстрый транспорт), уровень распространения (Distribution layer: обеспечивает применение политик безопасности, QoS, агрегацию и маршрутизацию в VLAN, определяет широковещательные домены), и уровень доступа (Access-layer: как правило, L2 свичи, назначение: подключение конечных устройств, маркирование трафика для QoS, защита от колец в сети (STP) и широковещательных штормов, обеспечение питания для PoE устройств).

В таких масштабах, как наш, роль каждого устройства размывается, однако логически разделить сеть можно.

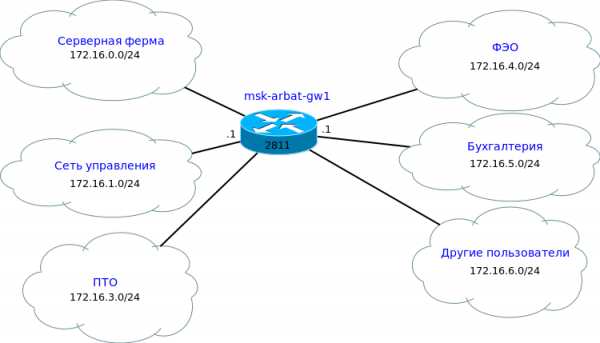

Составим приблизительную схему:

На представленной схеме ядром (Core) будет маршрутизатор 2811, коммутатор 2960 отнесём к уровню распространения (Distribution), поскольку на нём агрегируются все VLAN в общий транк. Коммутаторы 2950 будут устройствами доступа (Access). К ним будут подключаться конечные пользователи, офисная техника, сервера.

Именовать устройства будем следующим образом: сокращённое название города (msk) — географическое расположение (улица, здание) (arbat) — роль устройства в сети + порядковый номер.

Соответственно их ролям и месту расположения выбираем hostname:

Маршрутизатор 2811: msk-arbat-gw1 (gw=GateWay=шлюз)

Коммутатор 2960: msk-arbat-dsw1 (dsw=Distribution switch)

Коммутаторы 2950: msk-arbat-aswN, msk-rubl-asw1 (asw=Access switch)

Документация сети

Вся сеть должна быть строго документирована: от принципиальной схемы, до имени интерфейса.

Прежде, чем приступить к настройке, я бы хотел привести список необходимых документов и действий:

• Схемы сети L1, L2, L3 в соответствии с уровнями модели OSI (Физический, канальный, сетевой)

• План IP-адресации = IP-план.

• Список VLAN

• Подписи (description) интерфейсов

• Список устройств (для каждого следует указать: модель железки, установленная версия IOS, объем RAM\NVRAM, список интерфейсов)

• Метки на кабелях (откуда и куда идёт), в том числе на кабелях питания и заземления и устройствах

• Единый регламент, определяющий все вышеприведённые параметры и другие.

Жирным выделено то, за чем мы будем следить в рамках программы-симулятора. Разумеется, все изменения сети нужно вносить в документацию и конфигурацию, чтобы они были в актуальном состоянии.

Говоря о метках/наклейках на кабели, мы имеем ввиду это:

На этой фотографии отлично видно, что промаркирован каждый кабель, значение каждого автомата на щитке в стойке, а также каждое устройство.

Подготовим нужные нам документы:

Список VLAN

| № VLAN | VLAN name | Примечание |

|---|---|---|

| 1 | default | Не используется |

| 2 | Management | Для управления устройствами |

| 3 | Servers | Для серверной фермы |

| 4-100 | Зарезервировано | |

| 101 | PTO | Для пользователей ПТО |

| 102 | FEO | Для пользователей ФЭО |

| 103 | Accounting | Для пользователей Бухгалтерии |

| 104 | Other | Для других пользователей |

Каждая группа будет выделена в отдельный влан. Таким образом мы ограничим широковещательные домены. Также введём специальный VLAN для управления устройствами.

Номера VLAN c 4 по 100 зарезервированы для будущих нужд.

IP-план

| IP-адрес |

Примечание |

VLAN |

|---|---|---|

| 172.16.0.0/16 |

||

| 172.16.0.0/24 |

Серверная ферма |

3 |

| 172.16.0.1 | Шлюз | |

| 172.16.0.2 | Web | |

| 172.16.0.3 | File | |

| 172.16.0.4 | ||

| 172.16.0.5 — 172.16.0.254 | Зарезервировано | |

| 172.16.1.0/24 |

Управление |

2 |

| 172.16.1.1 | Шлюз | |

| 172.16.1.2 | msk-arbat-dswl | |

| 172.16.1.3 | msk-arbat-aswl | |

| 172.16.1.4 | msk-arbat-asw2 | |

| 172.16.1.5 | msk-arbat-asw3 | |

| 172.16.1.6 | msk-rubl-aswl | |

| 172.16.1.6 — 172.16.1.254 | Зарезервировано | |

| 172.16.2.0/24 |

Сеть Point-to-Point |

|

| 172.16.2.1 | Шлюз | |

| 172.16.2.2 — 172.16.2.254 | Зарезервировано | |

| 172.16.3.0/24 |

ПТО |

101 |

| 172.16.3.1 | Шлюз | |

| 172.16.3.2 — 172.16.3.254 | Пул для пользователей | |

| 172.16.4.0/24 |

ФЭО |

102 |

| 172.16.4.1 | Шлюз | |

| 172.16.4.2 — 172.16.4.254 | Пул для пользователей | |

| 172.16.5.0/24 |

Бухгалтерия |

103 |

| 172.16.5.1 | Шлюз | |

| 172.16.5.2 — 172.16.5.254 | Пул для пользователей | |

| 172.16.6.0/24 |

Другие пользователи |

104 |

| 172.16.6.1 | Шлюз | |

| 172.16.6.2 — 172.16.6.254 | Пул для пользователей |

Выделение подсетей в общем-то произвольное, соответствующее только числу узлов в этой локальной сети с учётом возможного роста. В данном примере все подсети имеют стандартную маску /24 (/24=255.255.255.0) — зачастую такие и используются в локальных сетях, но далеко не всегда. Советуем почитать о классах сетей. В дальнейшем мы обратимся и к бесклассовой адресации (cisco). Мы понимаем, что ссылки на технические статьи в википедии — это моветон, однако они дают хорошее определение, а мы попробуем в свою очередь перенести это на картину реального мира.

Под сетью Point-to-Point подразумеваем подключение одного маршрутизатора к другому в режиме точка-точка. Обычно берутся адреса с маской 30 (возвращаясь к теме бесклассовых сетей), то есть содержащие два адреса узла. Позже станет понятно, о чём идёт речь.

План подключения оборудования по портам

Разумеется, сейчас есть коммутаторы с кучей портов 1Gb Ethernet, есть коммутаторы с 10G, на продвинутых операторских железках, стоящих немалые тысячи долларов есть 40Gb, в разработке находится 100Gb (а по слухам уже даже есть такие платы, вышедшие в промышленное производство). Соответственно, вы можете выбирать в реальном мире коммутаторы и маршрутизаторы согласно вашим потребностям, не забывая про бюджет. В частности гигабитный свич сейчас можно купить незадорого (20-30 тысяч) и это с запасом на будущее (если вы не провайдер, конечно). Маршрутизатор с гигабитными портами стоит уже ощутимо дороже, чем со 100Mbps портами, однако оно того стоит, потому что FE-модели (100Mbps FastEthernet), устарели и их пропускная способность очень невысока.

Но в программах эмуляторах/симуляторах, которые мы будем использовать, к сожалению, есть только простенькие модели оборудования, поэтому при моделировании сети будем отталкиваться от того, что имеем: маршрутизатор cisco2811, коммутаторы cisco2960 и 2950.

| Имя устройства |

Порт |

Название |

VLAN |

|

|---|---|---|---|---|

| Access |

Trunk |

|||

| msk-arbat-gw1 | FE0/1 | UpLink | ||

| FE0/0 | msk-arbat-dsw1 | 2,3,101,102,103,104 | ||

| msk-arbat-dsw1 | FE0/24 | msk-arbat-gw1 | 2,3,101,102,103,104 | |

| GE1/1 | msk-arbat-asw1 | 2,3 | ||

| GE1/2 | msk-arbat-asw3 | 2,101,102,103,104 | ||

| FE0/1 | msk-rubl-asw1 | 2,101,104 | ||

| msk-arbat-asw1 | GE1/1 | msk-arbat-dsw1 | 2,3 | |

| GE1/2 | msk-arbat-asw2 | 2,3 | ||

| FE0/1 | Web-server | 3 | ||

| FE0/2 | File-server | 3 | ||

| msk-arbat-asw2 | GE1/1 | msk-arbat-asw1 | 2,3 | |

| FE0/1 | Mail-Server | 3 | ||

| msk-arbat-asw3 | GE1/1 | msk-arbat-dsw1 | 2,101,102,103,104 | |

| FE0/1-FE0/5 | PTO | 101 | ||

| FE0/6-FE0/10 | FEO | 102 | ||

| FE0/11-FE0/15 | Accounting | 103 | ||

| FE0/16-FE0/24 | Other | 104 | ||

| msk-rubl-asw1 | FE0/24 | msk-arbat-dsw1 | 2,101,104 | |

| FE0/1-FE0/15 | PTO | 101 | ||

| FE0/20 | administrator | 104 | ||

Почему именно так распределены VLAN'ы, мы объясним в следующих частях.

Excel-документ со списком VLAN, IP, портов

Схемы сети

На основании этих данных можно составить все три схемы сети на этом этапе. Для этого можно воспользоваться Microsoft Visio, каким-либо бесплатным приложением, но с привязкой к своему формату, или редакторами графики (можно и от руки, но это будет сложно держать в актуальном состоянии :)).

Не пропаганды опен сорса для, а разнообразия средств ради, воспользуемся Dia. Я считаю его одним из лучших приложений для работы со схемами под Linux. Есть версия для Виндоус, но, к сожалению, совместимости в визио никакой.

L1

То есть на схеме L1 мы отражаем физические устройства сети с номерами портов: что куда подключено.

L2

На схеме L2 мы указываем наши VLAN’ы

L3

В нашем примере схема третьего уровня получилась довольно бесполезная и не очень наглядная, из-за наличия только одного маршрутизирующего устройства. Но со временем она обрастёт подробностями.

Dia-файлы со схемами сети: L1, L2, L3

Как видите, информация в документах избыточна. Например, номера VLAN повторяются и на схеме и в плане по портам. Тут как бы кто на что горазд. Как вам удобнее, так и делайте. Такая избыточность затрудняет обновление в случае изменения конфигурации, потому что нужно исправиться сразу в нескольких местах, но с другой стороны, облегчает понимание.

К этой первой статье мы не раз ещё вернёмся в будущем, равно как и вам придётся всегда возвращаться к тому, что вы изначально напланировали.

Собственно задание для тех, кто пока только начинает учиться и готов приложить для этого усилия: много читать про вланы, ip-адресацию, найти программы Packet Tracer и GNS3.

Что касается фундаментальных теоретических знаний, то советуем начать читать Cisco press: раз, два, три (русский язык). Это то, что вам совершенно точно понадобится знать.

В следующей части всё будет уже по-взрослому, с видео, мы будем учиться подключаться к оборудованию, разбираться с интерфейсом и расскажем, что делать нерадивому админу, забывшему пароль.

P.S. Спасибо соавтору статьи — пользователю thegluck.

P.P.S Тем, кто имеет, что спросить, но не имеет возможности свой вопрос здесь задать, милости просим в ЖЖ

Сети для самых маленьких. Часть нулевая. Планирование / linkmeup

Это первая статья из серии «Сети для самых маленьких». Мы с Максимом aka Gluck долго думали с чего начать: маршрутизация, VLAN'ы, настройка оборудования.

В итоге решили начать с вещи фундаментальной и, можно сказать, самой важной: планирование. Поскольку цикл рассчитан на совсем новичков, то и пройдём весь путь от начала до конца.

Предполагается, что вы, как минимум, читали о эталонной модели OSI (то же на англ.), о стеке протоколов TCP/IP (англ.), знаете о типах существующих VLAN’ов (эту статью я настоятельно рекомендую к прочтению), о наиболее популярном сейчас port-based VLAN и о IP адресах (более подробно). Мы понимаем, что для новичков «OSI» и «TCP/IP» — это страшные слова. Но не переживайте, не для того, чтобы запугать вас, мы их используем. Это то, с чем вам придётся встречаться каждый день, поэтому в течение этого цикла мы постараемся раскрыть их смысл и отношение к реальности.

Начнём с постановки задачи. Есть некая фирма, занимающаяся, допустим, производством лифтов, идущих только вверх, и потому называется ООО «Лифт ми ап». Расположены они в старом здании на Арбате, и сгнившие провода, воткнутые в пожжёные и прожжёные коммутаторы времён 10Base-T не ожидают подключения новых серверов по гигабитным карточкам. Итак, у них катастрофическая потребность в сетевой инфраструктуре и денег куры не клюют, что даёт вам возможность безграничного выбора. Это чудесный сон любого инженера. А вы вчера выдержали собеседование, и в сложной борьбе по праву получили должность сетевого администратора. И теперь вы в ней первый и единственный в своём роде. Поздравляем! Что дальше?

Следует несколько конкретизировать ситуацию:

- В данный момент у компании есть два офиса: 200 квадратов на Арбате под рабочие места и серверную. Там представлены несколько провайдеров. Другой на Рублёвке.

- Есть четыре группы пользователей: бухгалтерия (Б), финансово-экономический отдел (ФЭО), производственно-технический отдел (ПТО), другие пользователи (Д). А так же есть сервера ©, которые вынесены в отдельную группу. Все группы разграничены и не имеют прямого доступа друг к другу.

- Пользователи групп С, Б и ФЭО будут только в офисе на Арбате, ПТО и Д будут в обоих офисах.

При проектировании сети следует стараться придерживаться иерархической модели сети, которая имеет много достоинств по сравнению с “плоской сетью”:

- упрощается понимание организации сети

- модель подразумевает модульность, что означает простоту наращивания мощностей именно там, где необходимо

- легче найти и изолировать проблему

- повышенная отказоустойчивость за счет дублирования устройств и/или соединений

- распределение функций по обеспечению работоспособности сети по различным устройствам.

В таких масштабах, как наш, роль каждого устройства размывается, однако логически разделить сеть можно.

Составим приблизительную схему:

На представленной схеме ядром (Core) будет маршрутизатор 2811, коммутатор 2960 отнесём к уровню распространения (Distribution), поскольку на нём агрегируются все VLAN в общий транк. Коммутаторы 2950 будут устройствами доступа (Access). К ним будут подключаться конечные пользователи, офисная техника, сервера.

Именовать устройства будем следующим образом: сокращённое название города (msk) — географическое расположение (улица, здание) (arbat) — роль устройства в сети + порядковый номер.

Соответственно их ролям и месту расположения выбираем hostname:

Маршрутизатор 2811: msk-arbat-gw1 (gw=GateWay=шлюз)

Коммутатор 2960: msk-arbat-dsw1 (dsw=Distribution switch)

Коммутаторы 2950: msk-arbat-aswN, msk-rubl-asw1 (asw=Access switch)

Документация сети

Вся сеть должна быть строго документирована: от принципиальной схемы, до имени интерфейса.Прежде, чем приступить к настройке, я бы хотел привести список необходимых документов и действий:

- Схемы сети L1, L2, L3 в соответствии с уровнями модели OSI (Физический, канальный, сетевой)

- План IP-адресации = IP-план

- Список VLAN

- Подписи (description) интерфейсов

- Список устройств (для каждого следует указать: модель железки, установленная версия IOS, объем RAM\NVRAM, список интерфейсов)

- Метки на кабелях (откуда и куда идёт), в том числе на кабелях питания и заземления и устройствах

- Единый регламент, определяющий все вышеприведённые параметры и другие

Говоря о метках/наклейках на кабели, мы имеем ввиду это:

На этой фотографии отлично видно, что промаркирован каждый кабель, значение каждого автомата на щитке в стойке, а также каждое устройство.

Подготовим нужные нам документы:

Список VLAN

| № VLAN | VLAN name | Примечание |

|---|---|---|

| 1 | default | Не используется |

| 2 | Management | Для управления устройствами |

| 3 | Servers | Для серверной фермы |

| 4-100 | Зарезервировано | |

| 101 | PTO | Для пользователей ПТО |

| 102 | FEO | Для пользователей ФЭО |

| 103 | Accounting | Для пользователей Бухгалтерии |

| 104 | Other | Для других пользователей |

Каждая группа будет выделена в отдельный влан. Таким образом мы ограничим широковещательные домены. Также введём специальный VLAN для управления устройствами.

Номера VLAN c 4 по 100 зарезервированы для будущих нужд.

IP-план

| IP-адрес | Примечание | VLAN |

|---|---|---|

| 172.16.0.0/16 | ||

| 172.16.0.0/24 | Серверная ферма | 3 |

| 172.16.0.1 | Шлюз | |

| 172.16.0.2 | Web | |

| 172.16.0.3 | File | |

| 172.16.0.4 | ||

| 172.16.0.5 — 172.16.0.254 | Зарезервировано | |

| 172.16.1.0/24 | Управление | 2 |

| 172.16.1.1 | Шлюз | |

| 172.16.1.2 | msk-arbat-dsw1 | |

| 172.16.1.3 | msk-arbat-asw1 | |

| 172.16.1.4 | msk-arbat-asw2 | |

| 172.16.1.5 | msk-arbat-asw3 | |

| 172.16.1.6 | msk-rubl-aswl | |

| 172.16.1.6 — 172.16.1.254 | Зарезервировано | |

| 172.16.2.0/24 | Сеть Point-to-Point | |

| 172.16.2.1 | Шлюз | |

| 172.16.2.2 — 172.16.2.254 | Зарезервировано | |

| 172.16.3.0/24 | ПТО | 101 |

| 172.16.3.1 | Шлюз | |

| 172.16.3.2 — 172.16.3.254 | Пул для пользователей | |

| 172.16.4.0/24 | ФЭО | 102 |

| 172.16.4.1 | Шлюз | |

| 172.16.4.2 — 172.16.4.254 | Пул для пользователей | |

| 172.16.5.0/24 | Бухгалтерия | 103 |

| 172.16.5.1 | Шлюз | |

| 172.16.5.2 — 172.16.5.254 | Пул для пользователей | |

| 172.16.6.0/24 | Другие пользователи | 104 |

| 172.16.6.1 | Шлюз | |

| 172.16.6.2 — 172.16.6.254 | Пул для пользователей |

Выделение подсетей в общем-то произвольное, соответствующее только числу узлов в этой локальной сети с учётом возможного роста. В данном примере все подсети имеют стандартную маску /24 (/24=255.255.255.0) — зачастую такие и используются в локальных сетях, но далеко не всегда. Советуем почитать о классах сетей. В дальнейшем мы обратимся и к бесклассовой адресации (cisco). Мы понимаем, что ссылки на технические статьи в википедии — это моветон, однако они дают хорошее определение, а мы попробуем в свою очередь перенести это на картину реального мира.

Под сетью Point-to-Point подразумеваем подключение одного маршрутизатора к другому в режиме точка-точка. Обычно берутся адреса с маской 30 (возвращаясь к теме бесклассовых сетей), то есть содержащие два адреса узла. Позже станет понятно, о чём идёт речь.

План подключения оборудования по портам

Разумеется, сейчас есть коммутаторы с кучей портов 1Gb Ethernet, есть коммутаторы с 10G, на продвинутых операторских железках, стоящих немалые тысячи долларов есть 40Gb, в разработке находится 100Gb (а по слухам уже даже есть такие платы, вышедшие в промышленное производство). Соответственно, вы можете выбирать в реальном мире коммутаторы и маршрутизаторы согласно вашим потребностям, не забывая про бюджет. В частности гигабитный свич сейчас можно купить незадорого (20-30 тысяч) и это с запасом на будущее (если вы не провайдер, конечно). Маршрутизатор с гигабитными портами стоит уже ощутимо дороже, чем со 100Mbps портами, однако оно того стоит, потому что FE-модели (100Mbps FastEthernet), устарели и их пропускная способность очень невысока.Но в программах эмуляторах/симуляторах, которые мы будем использовать, к сожалению, есть только простенькие модели оборудования, поэтому при моделировании сети будем отталкиваться от того, что имеем: маршрутизатор cisco2811, коммутаторы cisco2960 и 2950.

| Имя устройства | Порт | Название | VLAN | |

|---|---|---|---|---|

| Access | Trunk | |||

| msk-arbat-gw1 | FE0/1 | UpLink | ||

| FE0/0 | msk-arbat-dsw1 | 2,3,101,102,103,104 | ||

| msk-arbat-dsw1 | FE0/24 | msk-arbat-gw1 | 2,3,101,102,103,104 | |

| GE1/1 | msk-arbat-asw1 | 2,3 | ||

| GE1/2 | msk-arbat-asw3 | 2,101,102,103,104 | ||

| FE0/1 | msk-rubl-asw1 | 2,101,104 | ||

| msk-arbat-asw1 | GE1/1 | msk-arbat-dsw1 | 2,3 | |

| GE1/2 | msk-arbat-asw2 | 2,3 | ||

| FE0/1 | Web-server | 3 | ||

| FE0/2 | File-server | 3 | ||

| msk-arbat-asw2 | GE1/1 | msk-arbat-asw1 | 2,3 | |

| FE0/1 | Mail-Server | 3 | ||

| msk-arbat-asw3 | GE1/1 | msk-arbat-dsw1 | 2,101,102,103,104 | |

| FE0/1-FE0/5 | PTO | 101 | ||

| FE0/6-FE0/10 | FEO | 102 | ||

| FE0/11-FE0/15 | Accounting | 103 | ||

| FE0/16-FE0/24 | Other | 104 | ||

| msk-rubl-asw1 | FE0/24 | msk-arbat-dsw1 | 2,101,104 | |

| FE0/1-FE0/15 | PTO | 101 | ||

| FE0/20 | administrator | 104 | ||

Почему именно так распределены VLAN'ы, мы объясним в следующих частях.

Excel-документ со списком VLAN, IP, портов

Схемы сети

На основании этих данных можно составить все три схемы сети на этом этапе. Для этого можно воспользоваться Microsoft Visio, каким-либо бесплатным приложением, но с привязкой к своему формату, или редакторами графики (можно и от руки, но это будет сложно держать в актуальном состоянии :)).Не пропаганды опен сорса для, а разнообразия средств ради, воспользуемся Dia. Я считаю его одним из лучших приложений для работы со схемами под Linux. Есть версия для Виндоус, но, к сожалению, совместимости в визио никакой.

L1

То есть на схеме L1 мы отражаем физические устройства сети с номерами портов: что куда подключено.

L2

На схеме L2 мы указываем наши VLAN’ыL3

В нашем примере схема третьего уровня получилась довольно бесполезная и не очень наглядная, из-за наличия только одного маршрутизирующего устройства. Но со временем она обрастёт подробностями.

Dia-файлы со схемами сети: L1, L2, L3

Как видите, информация в документах избыточна. Например, номера VLAN повторяются и на схеме и в плане по портам. Тут как бы кто на что горазд. Как вам удобнее, так и делайте. Такая избыточность затрудняет обновление в случае изменения конфигурации, потому что нужно исправиться сразу в нескольких местах, но с другой стороны, облегчает понимание.

К этой первой статье мы не раз ещё вернёмся в будущем, равно как и вам придётся всегда возвращаться к тому, что вы изначально напланировали.

Собственно задание для тех, кто пока только начинает учиться и готов приложить для этого усилия: много читать про вланы, ip-адресацию, найти программы Packet Tracer и GNS3.

Что касается фундаментальных теоретических знаний, то советуем начать читать Cisco press. Это то, что вам совершенно точно понадобится знать.

В следующей части всё будет уже по-взрослому, с видео, мы будем учиться подключаться к оборудованию, разбираться с интерфейсом и расскажем, что делать нерадивому админу, забывшему пароль.

P.S. Спасибо соавтору статьи — Максиму aka gluck.

P.P.S Тем, кто имеет, что спросить, но не имеет возможности свой вопрос здесь задать, милости просим в ЖЖ

Сети для самых маленьких. Часть ой, всё / Хабр

Дорогие мои друзья, отважные критики, тихие читатели и тайные почитатели, СДСМ заканчивается.Я не могу похвастаться тем, что за 7 лет я затронул все темы сетевой сферы или тем, что хотя бы одну из них раскрыл полностью. Но это и не было целью. А целью этой серии статей было ввести юного студента за руку в этот мир и проводить его шаг за шагом по основной галерее, давая общее представление, и уберечь от болезненных скитаний по тёмным уголкам сознания Олифера и Олифера в мучительных попытках найти ответ на вопрос, как всё это применить в жизни.

СДСМ планировался коротким практическим курсом «как научиться в сети за месяц», а вылился в 16 (на самом деле 19) длинных выпусков, которые мы уже даже переименовали в «Сети Для Самых Суровых». Общее количество символов перевалило за 1 000 000.

Правильно было бы остановиться на BGP, но в MPLS въехать на IP не очень получается — пришлось его захватить. Возможно, стоило бы не браться за Traffic Engineering, но коли уж взялся за L2VPN, как остановиться? Аппаратная архитектура — неотъемлемое предисловие к QoS. А QoS настолько долго требовали, что про него нельзя было не написать. Ровным счётом не от чего избавиться.

Последней статьёй планировалась некая коллекция лучших практик (предлагайте приятно звучащий синоним — и я заменю эту кальку) по дизайну провайдинговых сетей, но со временем и опытом стало понятно, что это не только необъятный пласт подходов, но и прекрасная почва для словесных перепалок. Да и почему нужно остановиться на провайдерах? А операторы связи? А ЦОДы? А сети предприятий?

Нельзя сказать: делайте так и это правильно. Нельзя научить инженера разрабатывать дизайн — он должен вырасти до этого сам, пробравшись через свои терновые кусты.

Это именно то, что предлагает СДСМ — едва заметная тропка от простого к сложному.

Вот сколько всего получилось...Куча народу приложило кто руку, кто голову к написанию этих статей:Участники...

- Макс aka gluck — соавтор первых статей и автор 4-й части про STP и раздела IP SLA в 8-й. По совместительству более 5 лет — админ проекта.

- Наташа Самойленко — дополнительные материалы, задачи и их решения ко многим выпускам. А так же поддержка, которую нельзя переоценить

- Дмитрий aka JDima — критик и корректор.

- Алекс Клиппер — критик и корректор.

- Дмитрий Фиголь — критик и корректор.

- Марат Бабаян aka botmoglotx — автор выпусков про EVPN и фотографий для выпуска 14.

- Андрей Глазков aka glazgoo — критик и корректор.

- Александр Клименко aka volk — критик и корректор.

- Александр Фатин — критик и корректор.

- Алексей Кротов — критик и корректор.

- Команда linkmeup — вычитка материалов.

- Антон Клочков — организатор. Благодаря нему у проекта есть лабораторная среда, сервер вещания, а теперь и свой хостинг подкастов.

- Антон Автушко — разработчик сайта, который верой и правдой служит уже 6 лет. Ливстрит давно почил, ни один плагин больше не поддерживается, а сайт ещё живёт. И за lookmeup.linkmeup.ru, мертворождённый, но с хорошей идеей.

- Тимофей Кулин — админ и разработчик сайта.

- Никита Асташенко — разработчик сайта.

- Нина Долгополова — художник-иллюстратор. Лого и иллюстрации к 9-му и 10-му выпускам.

- Павел Силкин — художник-иллюстратор (0-й и 1-й выпуск).

- Анастасия Мецлер — художник-иллюстратор (11-й выпуск).

- Дарья Корманова — художник-иллюстратор (12-й выпуск).

- Артём Чернобай — художник-иллюстратор (13-й, 14-й и 15-й выпуски и эта заключительная статья).

Статья про QoS стала последней в цикле. К моменту её завершения стало очевидно, насколько простецки и неполно написаны первые выпуски. Да что там первые?! Вплоть до BGP всё очень плохо.

Кроме того, читатели часто сами находят ошибки и предлагают исправления.

Идея перенести всё это на gitbook, привнесённая Наташей Самойленко выглядела настолько привлекательной, что мы это сделали:

Сегодня там большая часть статей в актуальном виде.

Любой желающий может форкнуть проект, внести изменения и сделать Pull Request в master. После того, как я его подтвержу, изменения появятся в gitbook'е.

Инструкция для молодых контрибьютеров с горящими глазами.

Пока я считаю, что бумажной книге по СДСМ не быть. Пока я не готов посвятить время переписыванию первых статей, чтобы получился законченный, красивый и, главное, всеобъемлющий материал про сети. Всё же в этой жизни много интересных вещей, а с перфекционизмом я как-нибудь справлюсь.

Не самым последним фактором завершения цикла и смещения интересов является смена места работы.

И короткий анонс: наши руки не для скуки, а для графомании. Ждите новую серию статей. Про автоматизацию.

Сети для самых маленьких / Хабр

UPD://Уже опубликованные выпускиНа хабре уже была попытка пользователя zepps начать серию публикаций о настройке оборудования cisco и практической стороне сетевых технологий, но, к сожалению, на первых двух статьях дело остановилось. Это было время моего становления, как специалиста в этой области и zepps сурово обломил меня отсутсвием продолжения.

Многократно пользователи здесь публиковали отрывочные топики о теоретической составляющей, решение сложных задач, куски из википедии или xgu.ru, но более менее цельной серии с информацией, которая непонятна после чтения цисковских книг при отсутсвии практики таки не было.

Поэтому мне пришло в голову снять несколько обучающих роликов с подробным описанием, начиная с настройки VLAN на свитчах, заканчивая… пока не знаю, чем заканчивая (может, OSPF, BGP, а может и чуточку дальше). Теории будет немного, в основном практика на PacketTracer и GNS3, с перечислением более или мене часто встречающихся трудностей.

Отдельно замечу, что серия будет для начинающих свой путь, которым просто непонтяно чем отличается trunk от access’a и half-duplex от full-duplex’a.

Мне интересно, нужно ли читателям хабра это? Если да, то в каком виде: подробная статья или видеоруководство.

Возможно, кто-то пожелает быть соавтором статьи, дабы более полно и всесторонне осветить вопрос.

Прошу в комментах делиться мнением и пожеланиями. Незарегистрированные на хабре могут обсудить это в этой публикации в моём ЖЖ, в котором данная серия появится в любом случае.

Кроме того, может, кто-то посоветует хорошую программу для записи видео с экрана?

linkmeup

Что это? Новая статья из цикла СДСМ? Не может быть. Так быстро?Да, спасибо Марату Бабаяну. EVPN станет вишенкой на торте MPLS L2VPN.

Длина исходного кода этой статьи почти 190 000 символов. Возможно, это характеристика имени «Марат».

============================================

Как вы помните из прошлого выпуска провайдер linkmeup встал на ступень Tier 2. Но просто предоставлять услуги доступа в Интернет или L2/3VPN-ы (быть по сути трубой для трафика) Linkmeup не устраивает. Сейчас большим спросом пользуются услуги облачного хранения данных, поэтому linkmeup обзавелся несколькими собственными датацентрами, расположенные по экономическим соображениям в Рязани. В связи с этим перед нами встала новая задача — как связать датацентры между собой и предоставить клиентам доступ к корпоративным СХД, расположенные в наших автозалах? Ввиду того, что в core-network уже запущен MPLS, то наш выбор пал на EVPN/MPLS. Его и рассмотрим.

Данная технология решает проблемы существующих на сегодняшний день методов объединения датацентров через виртуальную L2 сеть. Конечно, эта технология не единственная в своем роде, но другие мы пока что рассматривать не будем в силу их проприетарности. Всегда надо смотреть в будущее и хотя сегодня мы будем строить сеть исключительно на Juniper MX, мы, как провайдер, не можем быть уверены в том, что завтра у нас не появятся парочка ASR9K. Возможно, некоторые из решений, примененных в EVPN, вам покажутся слишком сложными и непонятными. Но при этом не стоит забывать зачем эта технология была придумана, какие проблемы она решает и возможно ли было реализовать это по-другому. Хотя в названии присутствует слово микровыпуск, не стоит думать, что данная статья будет маленькой и простой. Наоборот, объем статьи более 115 000 знаков (порядка 60 страниц А4, написанных 11-м шрифтом) и многое из описанного не совсем очевидно и понятно с первого раза.

Сразу хочу заострить внимание читателя на том, что в данной статье мы будем разворачивать и рассматривать на практике EVPN поверх MPLS, а не VXLAN. Но, как вы понимаете, EVPN это control plane, поэтому принцип работы что поверх MPLS, что поверх VXLAN будет примерно одинаков, но есть и существенные отличия. Поэтому, если вы хотите поближе узнать EVPN/VXLAN, то можете почитать документацию, например, Brocade — у них эта тема хорошо раскрыта, либо документацию Cisco на коммутаторы серии Nexus. Ну а мы приступим к изучению EVPN/MPLS.

Читать дальше →

Сети Для Самых Маленьких. Микровыпуск №6. MPLS L3VPN и доступ в Интернет / Хабр

Статья про L3VPN получилась большой — ни много ни мало 130 000 символов.

Учитывая, что и её ещё не все дочитали, эту часть про доступ в Интернет мы вынесли в отдельную публикацию.

Это особенно важно, потому что в рунете, да и вообще в интернетах, нет доступного разбора этой темы.

Вполне вероятно, что вы сейчас читаете эксклюзивный материал.

Итак, есть оператор связи, который предоставляет своему клиенту L3VPN. Ни с того ни с сего, с бухты да барахты понадобился ему ещё и Интернет.

Самое очевидное решение — прокинуть ещё один кабель — в одном VPN, в другом Интернет.

Допустим, это сложно. Тогда можно поднять сабинтерфейс и передавать фотки вконтактике в отдельном VLAN'е.

Допустим, там сложный арендованный канал, где можно прокинуть только 1 VLAN или оборудование клиента не умеет VLAN (стоит обычный компьютер), что тогда?

Об этом следующие 36 000 букв вашей жизни.

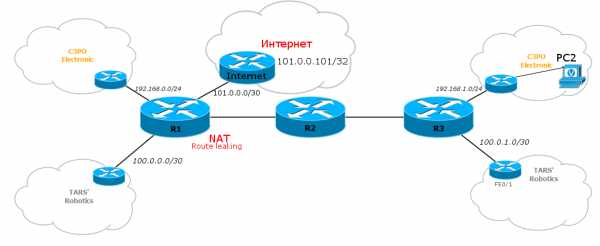

Содержание выпуска

Итак, провайдер в тот же самый VPN продаёт и доступ в Интернет, через то же самое подключение, через те же адреса. Это значит, что в сети провайдера придётся где-то настроить доступ из приватной сети, в публичную, а следовательно обеспечить пересечение маршрутной информации.

Всё это непотребство имеет своё название — Route Leaking — маршруты протекают из VRF в глобальную таблицу. Название функционала говорящее — прибегать к Route Leaking'у особенно через статические маршруты нужно только в крайних случаях, ибо жуткий костыль.

Есть два подхода к реализации этого функционала:

- Настройка статических маршрутов из VRF в публичную сеть и наоборот.

- Жонглирование Route Target'ами.

Оба имеют право на жизнь.

Начнём со статики.

Ясное дело, нам понадобится NAT, чтобы спрятать частные сети.

Сценарии различаются лишь местом применения:

- В сети клиента — CE NAT.

- В сети провайдера на крайнем PE — PE NAT.

- В сети провайдера на точке выхода в Интернет — VRF Aware NAT.

NAT на CE

Провайдер выдаёт клиенту пул публичных адресов, в который тот транслирует свои внутренние. Всё, что остаётся сделать провайдеру — настроить маршрутизацию между VRF и глобальной таблицей.

Учитывая, что трансляция будет на CE, нужно выбрать только один филиал, пусть это будет TARS_2 — там как раз у нас линковая сеть публичная — 100.0.1.0/30.

Как видите, для этого теста нам нужно что-то в качестве Интернета и компьютер, которому доступ туда нужен.

В GNS есть такой чудесный объект, как VPCS, который прекрасно подходит на эту роль.

На TARS_2 нужно настроить NAT, ниже его конфигурация:TARS_2(config)#interface Loopback0

TARS_2(config-if)#ip address 172.16.255.2 255.255.255.255

TARS_2(config)#interface FastEthernet0/0

TARS_2(config-if)#description To Linkmeup

TARS_2(config-if)#ip address 100.0.1.2 255.255.255.252

TARS_2(config-if)#ip nat outside

TARS_2(config)#interface FastEthernet0/1

TARS_2(config-if)#description To LAN

TARS_2(config-if)#ip address 172.16.1.1 255.255.255.0

TARS_2(config-if)#ip nat inside

TARS_2(config)#router bgp 64502

TARS_2(config-router)#network 172.16.1.0 mask 255.255.255.0

TARS_2(config-router)#network 172.16.255.2 mask 255.255.255.255

TARS_2(config-router)#neighbor 100.0.1.1 remote-as 64500

TARS_2(config)#ip nat inside source list 100 interface FastEthernet0/0 overload

TARS_2(config)#access-list 100 deny ip 172.16.0.0 0.0.255.255 172.16.0.0 0.0.255.255

TARS_2(config)#access-list 100 permit ip 172.16.0.0 0.0.255.255 any

access-list 100 состоит из двух строк — первая запрещает трансляцию адресов для пакетов, которые идут из своей сети в свою же сеть, находящуюся на другом конце провайдера.

Вторая строка разрешает трансляцию только для адресов своей сети. Если вдруг вы пропишите permit ip any any, то сразу же упадёт BGP-сессия с Linkmeup_R3.

Подробности по настройке NAT были освещены в пятой части СДСМ.

Конфигурация Интернета:Internet(config)#interface Loopback0

Internet(config-if)#ip address 101.0.0.101 255.255.255.255

Internet(config)#interface FastEthernet0/0

Internet(config-if)#description To linkmeup

Internet(config-if)#ip address 101.0.0.1 255.255.255.252

Internet(config)#router bgp 64501

Internet(config-router)#network 101.0.0.0 mask 255.255.240.0

Internet(config-router)#neighbor 101.0.0.2 remote-as 64500

Internet(config)#ip route 101.0.0.0 255.255.240.0 Null0

Настройки BGP на Internet точно такие же, как были в Балаган-Телекоме в восьмом выпуске, мы только позволили себе некоторые вольности с IP-адресами.

Интерфейс Loopback 0 на узле с именем Internet олицетворяет собой весь интернет. Пинг до него и будем проверять.

Соответствующим образом настроен и Linkmeup_R1 для связи с Internet:Internet(config)#interface FastEthernet1/1

Internet(config-if)#description To Balagan-Telecom

Internet(config-if)#ip address 101.0.0.2 255.255.255.252

Internet(config)#router bgp 64500

Internet(config-router)#network 100.0.0.0 mask 255.255.254.0

Internet(config-router)#network 101.0.0.0 mask 255.255.255.252

Internet(config-router)#neighbor 101.0.0.1 remote-as 64501

Internet(config)#ip route 100.0.0.0 255.255.254.0 Null0

Что же касается доступа в Интернет из VPN, то в данном случае конфигурацию нужно менять только на ближайшем к CE PE — в нашем случае Linkmeup_R3.

1. Создадим маршрут по умолчанию для VRF TARS. Это для того, чтобы пакеты, пришедшие от TARS_2 не были отброшены и знали куда двигаться.

Linkmeup_R3(config)#ip route vrf TARS 0.0.0.0 0.0.0.0 101.0.0.2 global

Обратить внимание здесь нужно на две вещи:

Ключевое слово global. Оно говорит о том, что Next Hop (101.0.0.2) нужно искать в глобальной таблице маршрутизации.

В качестве адрес Next-Hop выбран линковый адрес Linkmeup_R1 в сторону Интернета. Почему не Loopback, как мы любим? Это позволяет избежать так называемого blackholing’a. Дело в том, что loopback всегда доступен, а в случае падения канала между нашим шлюзом (Linkmeup_R1) и Интернетом TARS_2 этого никак не заметит и продолжит слать трафик на Linkmeup_R3, а тот, тоже ничего не подозревая, на Linkmeup_R1. Если же мы укажем линковый адрес, то он пропадёт из таблиц маршрутизации сразу, как упадёт линия.

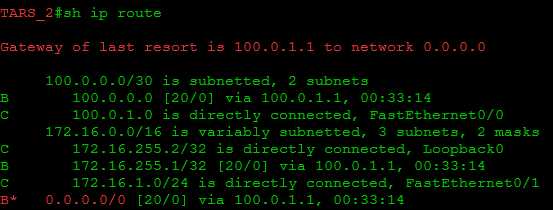

В результате предыдущей операции на Linkmeup_3 появляется маршрут по умолчанию:

2. Теперь его нужно сообщить клиенту, чтобы у того тоже появился маршрут по умолчанию (хотя он мог бы настроить его и самостоятельно).

address-family ipv4 vrf TARS

neighbor 100.0.1.2 default-originate

Результат:

Итак, маршруты туда, то есть в Интернет, у нас уже есть, теперь что касается обратно.

3. На Linkmeup_R3 настроим статический маршрут для сети 100.0.1.0/30:ip route 100.0.1.0 255.255.255.252 FastEthernet1/0

Зачем нам это нужно? Чтобы был маршрут, логично ведь. Если из Интернета пакет прилетит на Linkmeup_R3, а на нём не будет маршрута к 100.0.1.0/30 в глобальной таблице маршрутизации (в VRF-то он, конечно, будет), пакет будет отброшен.

Было:

Маршрут-то есть, да только не туда. Пакет не будет отброшен, но и до адресата не дойдёт.

Стало:

4. Далее об этой сети нужно сообщить BGP-соседям — о ней должны узнать все. В частности нас интересует Linkmeup_R1.router bgp 64500

network 100.0.1.0 mask 255.255.255.252

Результат:

BGP в принципе и прежде знал об этой сети, но только в address-family ipv4 vrf TARS, куда она попадала с помощью команды redistribute connected. В глобальной же таблице маршрутизации её не было.

Итак, всё готово, проверяем:

Это говорит о том, что заработал Route Leaking, то есть доступ из VRF в глобальную таблицу маршрутизации и наоборот работает.

Проверка доступности Интернета с компьютера — это формальность, которая покажет, что мы правильно настроили NAT. Фактически вся магия происходит на Linkmeup_R3, а знакомая нам трансляция на TARS_2, то есть вещи это по большому счёту не связанные, и, если Интернет доступен с TARS_2, он будет доступен и с PC1.

Однако мы проверим:

Интернет доступен. Ура!

Если вам интересно, давайте проследим, что происходит с пакетом по пути от PC1 до Internet.1) Обычным образом пакет попадает на шлюз по умолчанию — TARS_22) TARS_2 видит, что адрес назначения подпадает только под маршрут по умолчанию, передаёт пакет в интерфейс FE0/0 на Linkmeup_R3.

В последний момент он замечает, что заголовок пакета полностью удовлетворяет списку доступа (access-list 100) и транслирует локальный адрес 172.16.1.2 в 100.0.1.2

3) Пакет приходит в VRF TARS на Linkmeup_R3, где снова подпадает под маршрут по умолчанию, который указывает на адрес 101.0.0.2 из глобальной таблицы маршрутизации. Уже из глобальной ТМ Linkmeup_R3 знает, что 101.0.0.2 доступен через 1.1.1.1 и рекурсивно через 10.0.23.2. Причём пакету выдаётся метка 16. То есть после Linkmeup_R3 пакет уже пойдёт по MPLS LSP.

Пакет между Linkmeup_R3 и Provier_R2

Заметьте, что метки VPN здесь нет — пакет перекочевал из VPN в публичную сеть.

4) На Linkmeup_R2 с пакета снимается транспортная метка MPLS (происходит PHP) и на Linkmeup_R1 уже передаётся чистый IP-пакет.

5) Этот чистый IP-пакет уходит с Linkmeup_R1 в Internet (BGP сообщил маршрут до сети 101.0.0.0/20)

6) Internet знает маршрут до 100.0.0.0/23 так же по BGP и передаёт пакет обратно.

7) Linkmeup_R1 знает, что адресат находится за 3.3.3.3 — помните, мы объявляли эту сеть в BGP?

Соответственно, по MPLS он доходит до Linkmeup_R3.

8) Сеть 100.0.1.0/30 находится в VRF TARS, но мы ведь прописывали её статически в интерфейс FE1/0. Так что пакет передаётся благополучно на интерфейс.

9) Ну а дальше обратная трансляция на TARS_2 и последняя миля до родного дома.

Повторим шаги настройки:

- Настроить NAT. На CE.

- Настроить маршрут по умолчанию в сторону интернета для VRF с указанием Next Hop и ключевым словом Global. На PE.

- Заставить PE анонсировать данный маршрут по умолчанию клиенту. На PE.

- Настроить маршрут в глобальной ТМ в сторону клиента с указанием выходного интерфейса. На PE.

- Сообщить этот маршрут MBGP-соседям, а точнее тому узлу, который смотрит в Интернет. На CE.

Полная конфигурация интересных нам узлов.

Описанная конфигурация и есть Route Leaking.

Тут мы опустим сценарий с NAT на крайнем PE, потому что он неинтересный.

VRF-Aware NAT

Более правильный и чуть более масштабируемый вариант — настройка трансляции на Egress PE — на выходе в Интернет. В этом случае у нас есть центральный узел, где выполняются все операции, а клиенту не нужно делать ничего.

Единственное неудобство: несмотря на то, что, возможно, ни один клиент не подключен к Egress PE непосредственно, этому маршрутизатору придётся поддерживать все VRF, из которых нужно получать доступ в Интернет. Собственно, поэтому он и VRF-Aware.

Egress PE в нашем случае — Linkmeup_R1, который является шлюзом в интернет для всей сети linkmeup — никаких абсолютно дополнительных настроек на других узлах.

Пусть PC2 из сети C3PO Electronic (C3PO_2) хочет получить доступ в Интернет.

PC1 из TARS’ Robotics не трогаем и оставляем без изменений — они со своими белыми адресами — отдельная история, хотя их тоже вполне можно натить таким же образом.

1) Итак, во-первых на Linkmeup_R1 должен быть VRF C3PO. Он уже есть, но если бы не было, нужно было бы, чтобы было бы.

Конфигурация VRF типичная и она не поменялась:Linkmeup_R1(config)#ip vrf C3PO

Linkmeup_R1(config-vrf)#rd 64500:100

Linkmeup_R1(config-vrf)#route-target export 64500:100

Linkmeup_R1(config-vrf)#route-target import 64500:100

2) Настраиваем NAT

Включаем ip nat inside в ту сторону, откуда получаем пакеты для трансляции, то есть в сторону P-маршрутизатора Linkmeup_R2:Linkmeup_R1(config)#interface FastEthernet 0/1

Linkmeup_R1(config-if)#ip nat inside

В сторону Интернета включаем ip nat outside:Linkmeup_R1(config)#interface FastEthernet 1/1

Linkmeup_R1(config-if)#ip nat outside

Создаём ACL, где разрешаем доступ из сети C3PO в интернет:Linkmeup_R1(config)#access-list 100 permit ip 192.168.0.0 0.0.255.255 any

И собственно сам NAT:Linkmeup_R1(config)#$ip nat inside source list 100 interface FastEthernet 1/1 overload

3) В BGP, как и в прошлый раз, прописываем отправку маршрута по умолчанию в данный VRF:Linkmeup_R1(config)#router bgp 64500

Linkmeup_R1(config-router)#address-family ipv4 vrf C3PO

Linkmeup_R1(config-router-af)#redistribute static

Linkmeup_R1(config-router-af)#default-information originate

Поосторожней с редистрибьюцией в продакшне. Используй только вместе с фильтрацией.

Заметьте, что здесь недостаточно одной только команды redistribute static, чтобы забрать и анонсировать маршрут по умолчанию. Для этого дополнительно придётся выполнить явно команду default-information originate.

Чтобы этот маршрут анонсировался BGP, нужно, чтобы он был в таблице маршрутизации:

Linkmeup_R1(config)#ip route vrf C3PO 0.0.0.0 0.0.0.0 101.0.0.1 global

Сейчас сразу не заработает, потому что я слегка слукавил, говоря, что никакие настройки нигде кроме интернет-шлюза не понадобятся.

Дело в том, что мы сгенерировали маршрут по умолчанию для VRF C3PO на Linkmeup_R1 и по BGP передали его на Linkmeup_R3, но тут он и застрял, не дойдя до C3PO_2 — нужно заставить OSPF анонсировать маршрут по умолчанию. Как и в предыдущий раз без явной команды default-information originate он этого делать не будет:

Linkmeup_R3(config)#router ospf 2 vrf C3PO

Linkmeup_R3(config-router)# default-information originate

Проверяем:

Было бы странно, если бы не заработало.Что происходит с пакетом?1) От PC2 до Linkmeup_R3 он доходит без видимых изменений (только заголовок MAC меняется). На PC2 маршрут по умолчанию настроен вручную. На C3PO_2 он изучен по OSPF от Linkmeup_R3.

2) На интерфейсе FE0/1 пакет входит в VRF C3PO и приобретает сервисную метку.

3) Маршрут по умолчанию в VRF импортирован из BGP и он ведёт к 1.1.1.1 через 10.0.23.2:

4) От Linkmeup_R3 до Linkmeup_R2 пакет идёт по MPLS с двумя метками: внутренней сервисной — 27 и внешней транспортной — 18. Это видно из скриншота выше.Не забывайте делать поправку на PHP — от Penultimate Router (Linkmeup_R2) — к Egress PE (Linkmeup_R1) — пакет пойдёт с одной сервисной меткой, потому что транспортная была снята в результате PHP.

5) На Linkmeup_R1 происходит Route leaking из VRF C3PO в глобальную таблицу — так пакет покидает VRF.

Также здесь происходит трансляция. Linkmeup_R1 записывает информацию об этом факте в свою таблицу трансляций для VRF C3PO:

6) В Интернет пакет уходит уже, конечно, без меток MPLS и с публичным адресом отправителя — 101.0.0.2 в заголовке

7) Ответный пакет на Linkmeup_R1 попадает по глобальной таблице маршрутизации — Интернету известен адрес 101.0.0.2. На этом узле происходит обратная трансляция. Адрес назначения меняется на 192.168.2.2 и искать его нужно уже в VRF C3PO — так сказала таблица NAT.

8) А дальше процесс вам уже известен — две метки, долгий путь до Linkmeup_R3 и далее до PC2.

Полная конфигурация узлов для VRF Aware NAT.

Это был тот же Route Leaking.

Common Services

До сих пор мы обсуждали задачу передачи трафика из VPN в публичные сети и обратно.

Ещё один подход к предоставлению доступа в Интернет — вывести его в отдельный VRF.

Строго говоря — он наиболее масштабируемый, потому что нет необходимости настраивать что-то индивидуально для каждого клиентского VRF.

Важное условие — NAT происходит в сети клиента и в VRF Internet импортируются только маршруты к публичным префиксам клиента.

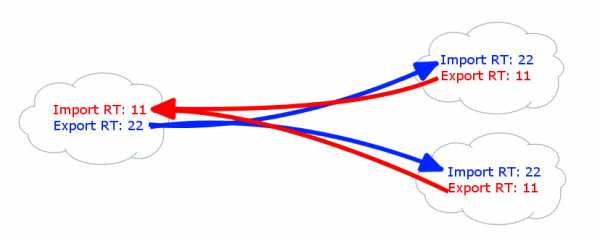

Common Services, который часто называют Shared Services — это продолжение вопроса о взаимодействии между VRF, который мы рассмотрели ранее. Основная идея в том, что экспорт/импорт совершается засчёт особой настройки route-target. Только на этот раз нужно ограничить список передаваемых префиксов, чтобы избежать пересечения адресных пространств и разрешить только публичные маршруты.

Рассмотрим задачу снова на примере TARS, потому что у них уже есть публичные сети.

На шлюзе мы создаём VRF Internet.Linkmeup_R1(config)#ip vrf Internet

Linkmeup_R1(config-vrf)#rd 64500:1

Linkmeup_R1(config-vrf)#route-target import 64500:11

Linkmeup_R1(config-vrf)#route-target export 64500:22

Обратите внимание, что route-target на импорт и на экспорт в этот раз разные и сейчас станет понятно почему.

2) Перенести интерфейс в сторону Интернета в VRF:Linkmeup_R1(config)#interface FastEthernet 1/1

Linkmeup_R1(config-if)#ip vrf forwarding Internet

Linkmeup_R1(config-if)#ip address 101.0.0.2 255.255.255.252

3) Перенести BGP-соседство с маршрутизатором в Интернете в address-family ipv4 vrf Internet:Linkmeup_R1(config-router)#router bgp 64500

Linkmeup_R1(config-router)#no neighbor 101.0.0.1 remote-as 64501

Linkmeup_R1(config-router)#address-family ipv4 vrf Internet

Linkmeup_R1(config-router-af)#neighbor 101.0.0.1 remote-as 64501

Linkmeup_R1(config-router-af)#neighbor 101.0.0.1 activate

4) Объявляем маршрут по умолчанию:Linkmeup_R1(config)#router bgp 64500

Linkmeup_R1(config-router-af)#network 0.0.0.0 mask 00.0.0.0

Linkmeup_R1(config-router-af)#default-information originateLinkmeup_R1(config)#ip route vrf Internet 0.0.0.0 0.0.0.0 101.0.0.1

5) В клиентском VRF TARS нужно также настроить RT:Linkmeup_R1(config-vrf)#ip vrf TARS

Linkmeup_R(config-vrf)# route-target both 64500:200

Linkmeup_R1(config-vrf)# route-target export 64500:11

Linkmeup_R1(config-vrf)# route-target import 64500:22

Итак, помимо собственного RT, который обеспечивает обмен маршрутной информацией с другими филиалами (64500:200), здесь настроены и те RT, которые и для VRF Internet, но наоборот:

- то, что было на экспорт в VRF Internet (64500:22), то стало на импорт в VRF TARS

- то, что было на импорт в VRF Internet (64500:11), то стало на экспорт в VRF TARS

Почему так? Почему нельзя просто дать route-target both 64500:1, например, на всех VRF?

Основная идея концепции Common Service — предоставить доступ к нужному VRF клиентам, но не позволить им общаться друг с другом напрямую, чтобы обеспечить изоляцию, как того требует определение VPN.

Если настроить одинаковый RT на всех VRF, то маршруты будут спокойно ходить между ними.

При указанной же выше конфигурации у всех клиентских VRF есть RT 64500:22 на импорт (все будут получать маршруты Internet), и также у них есть RT 64500:11 на экспорт, но только у VRF Internet есть такой RT 64500:11 на импорт — только VRF Internet будет получать маршруты клиентов. Друг с другом они обмениваться не смогут. Главное, чтобы Internet не занялся филантропией и не начал маршрутизировать клиентский трафик.

Итак, в результате наших операций мы можем видеть следующее:

На TARS_2 всё в порядке.

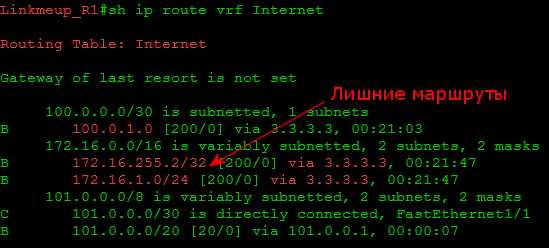

На Linkmeup_R1 есть маршрут до сети 100.0.0.0/30, но есть и лишние маршруты до частных сетей:

И в этом случае у нас даже будет интимная связность:

Но что делать с этими лишними маршрутами в VRF Internet? Ведь если мы подключим ещё один VRF так же, у нас и от него появятся ненужные серые подсети.

Тут как обычно поможет фильтрация. А если конкретно, то воспользуемся prefix-list + route-map:Linkmeup_R1(config)#ip prefix-list 1 deny 172.16.0.0/12 le 32

Linkmeup_R1(config)#ip prefix-list 1 deny 192.168.0.0/16 le 32

Linkmeup_R1(config)#ip prefix-list 1 deny 10.0.0.0/8 le 32

Linkmeup_R1(config)#ip prefix-list 1 permit 0.0.0.0/0 le 32

Первые три строки запрещают анонсы всех частных сетей. Четвёртая разрешает все остальные.

В нашем случае вполне можно было бы обойтись одной строкой: ip prefix-list 1 permit 100.0.0.0/23 le 32 — вся подсеть Linkmeup, но приведённый нами пример более универсальный — он допускает существование других публичных сетей и соответственно один prefix-list может быть применён для всех VRF.

Следующая конструкция применяет расширенное community к тем префиксам, что попали в prefix-list 1, иными словами устанавливает RT:Linkmeup_R1(config-map)#route-map To_Internet permit 10

Linkmeup_R1(config-map)#match ip address prefix-list 1

Linkmeup_R1(config-map)#set extcommunity rt 64500:11

Осталось дело за малым — применить route-map к VRF:Linkmeup_R1(config)#ip vrf TARS

Linkmeup_R1(config-vrf)#export map To_Internet

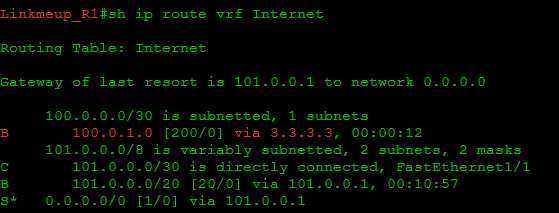

После обновления маршрутов BGP (можно форсировать командой clear ip bgp all 64500) видим, что в VRF Internet остался только публичный маршрут:

И, собственно, проверка доступности Интернета с PC1 (NAT уже настроен на TARS_2):

Уважаемые читатели, вы только что ознакомились с другим подходом к Route Leaking'у.

Полная конфигурация всех узлов для Common Services.

Наиболее доступно тема Common Services описана Jeremy Stretch. Но у него нет указания на то, что префиксы нужно фильтровать.

Вообще, у них там в ихних америках, все друг друга знают и уважают. Поэтому Джереми охотно ссылается на Ивана Пепельняка, а точнее его заметку о Common Services, а Иван в свою очередь на Джереми. Статьи их дополняют друг друга, но опять же до конца тему не раскрывают.

А вот и третья ссылка, которая в купе с первыми двумя позволяет сложить какое-то представление о том, как работает Common Services.

Все виды доступа в Интернет из VRF описаны в данной статье. Но она настолько запутанная, что именно поэтому я и решил посвятить отдельный микровыпуск СДСМ вопросу настройки этого функционала.

В целом же про MPLS и его приложения, в том числе L3VPN, можно глубоко почитать у Ina Minei, Julian Lucek. MPLS-Enabled Applications.

Из списка лучших книг для связиста.

В этом году ждите СДСМ12. MPLS L2VPN.

Лучшие телесети для детей

Развлекать детей - трудная задача. Трудно найти семейный телеканал, за которым не придется постоянно следить, но в современном мире кабельного телевидения, к счастью, есть много отличных вариантов. Многие детские шоу также носят образовательный характер, поддерживая умы самых маленьких. Какие самые лучшие телесети для детей?

В этом списке представлены лучшие сети, которые безопасны для вас и вашей семьи, где продюсируются одни из лучших детских телешоу, такие как «Артур», «Бабар», «Любопытный Джордж», «Луни Мультфильмы», «Дрейк и Джош», «Квадратные штаны Губки Боба» и «Лаборатория Декстера».«Такие сети, как Disney Channel, PBS Kids и Cartoon Network, все соперничают за детей-зрителей, и в результате существуют действительно отличные детские программы.

В этом списке представлены лучшие телевизионные сети для детей, в том числе Cartoon Network, PBS Kids, Nickelodeon и ABC Family. Проголосуйте за лучший телеканал для детей ниже или добавьте еще один, который предлагает детские шоу, но его еще нет в списке. Фото:... еще

.Типы компьютерных сетей: LAN, MAN, WAN, VPN

- Home

-

Testing

-

- Back

- Agile Testing

- BugZilla

- Cucumber

- Database Testing

- Testing

- JIRA

- Назад

- JUnit

- LoadRunner

- Ручное тестирование

- Мобильное тестирование

- Mantis

- Почтальон

- QTP

- Центр контроля качества

- SAPM

- Назад Качество

- Центр контроля качества

- Selenium

- SoapUI

- Управление тестированием

- TestLink

-

-

SAP

-

- Назад

- AB AP

- APO

- Начинающий

- Basis

- BODS

- BI

- BPC

- CO

- Назад

- CRM

- Crystal Reports

- QM4O

- Заработная плата

- Назад

- PI / PO

- PP

- SD

- SAPUI5

- Безопасность

- Менеджер решений

- Successfactors

- SAP Tutorials

- Web

- Apache

- AngularJS

- ASP.Net

- C

- C #

- C ++

- CodeIgniter

- СУБД

- JavaScript

- Назад

- Java

- JSP

- Kotlin

- Linux

- Linux

- Kotlin

- Linux

js -

- Perl

- Назад

- PHP

- PL / SQL

- PostgreSQL

- Python

- ReactJS

- Ruby & Rails

- Scala

- SQL 000

- SQL 000

- SQL 000 0003 SQL 000

- UML

- VB.Net

- VBScript

- Веб-службы

- WPF

Обязательно учите!

-

- Назад

- Бухгалтерский учет

- Алгоритмы

- Android

- Блокчейн

- Бизнес-аналитик

- Создание веб-сайта

- Облачные вычисления

- COBOL

- Встроенные системы

- 9000 Проектирование встраиваемых систем 900 Ethical

9003

- Назад

- Prep

- PM Prep

- Управление проектом Salesforce

- SEO

- Разработка программного обеспечения

- VBA

Большие данные

-

- Назад

- AWS

- BigData

- Cassandra

- Cognos

- Хранилище данных

- DevOps Back

- DevOps Back

- HBase

- MongoDB

- NiFi

этикеток для маленьких // Kids Fashion Conceptstore для 0–12 en mama’s

- 285968

- 172759

- ja

- nl

- live

- hello // labelforlittleones / com

- https://www.labelsforlittleones.com/

- Ga naar inhoud (c)

- Ga naar footer (f)

- Labels

- 1+ в семье

- Angulus

- Bonjour Diary

- Blune Paris

- Blu & Blue New York

- Collegien

- Emile et Ida

- Gosoaky Outerproofs ™

- Grech & Co.

- Шляпы на каблуках

- Hucklebones London

- i leoncini

- Konges Sløjd

- Liewood

- Louise Misha

- Louise Misha Women

- Maileg

- Crugen 9Mar 9Mar Copenhagen Галерея 9Mar

- Copenhagen 9Mar Copenhagen

- Sproet & Sprout

- Tinycottons

- Tocotó Vintage

- Wild & Gorgeous

- Распродажа!

- Зимняя распродажа!

- Baby Boy (0-24 года)

- Baby Girl (0-24 maanden)

- Девочка (2-12 лет)

- Мальчики (2-10 лет)

- Летняя распродажа!

- Мальчик (0-24 года)

- Девочка (0-24 года)

- Девочка (2-12 лет)

- Мальчики (2-10 лет)

- Распродажа, мама!

- Распродажа игрушек!

- Распродажа Home Deco & Lifestyle!

- Зимняя распродажа!

- Новинка!

- Младенцы (0-24 года)

- Девочка

- Мальчик

- Девочки (2-12 лет)

- Мальчики (2-10 лет)

- Мама

- Домашний декор и стиль жизни

- Игрушки

- На складе

- Младенцы (0-24 года)

- Младенцы

- Девочка (0-24 года)

- Alle Producten

- Комбинезоны

- Футболки и блузки

- Truien en Vesten

- Шаровары и шорты 9004

дошкольных учреждений для маленьких детей - Нортбрук, Иллинойс - Узнай, что обучение - это весело !!!

С 1966 года дошкольное учреждение для детей младшего возраста обслуживает маленьких детей и их семьи в районе Нортбрук как частное неконфессиональное дошкольное учреждение. Наша программа поощряет маленьких детей учиться и развиваться в заботливой, благоприятной среде, позволяя каждому ребенку развиваться в своем собственном темпе.

ВLittle Ones используется учебная программа, основанная на стандартах, которая соответствует критериям во всех предметных областях Стандартов раннего обучения и развития штата Иллинойс.Благодаря разнообразным занятиям, включающим свободную и управляемую игру, решение проблем и групповое времяпрепровождение, дети приобретают навыки, необходимые для когнитивного, языкового, физического и социального / эмоционального развития.

Просмотрите наш веб-сайт, чтобы определить, является ли дошкольное учреждение для маленьких детей правильным выбором для вашего сына или дочери.

Поскольку здоровье, безопасность и благополучие детей, семей и сотрудников всегда было и будет иметь первостепенное значение в компании Little Ones, мы усердно работаем над созданием политик и процедур COVID-19, которые соответствуют требованиям Департамента по делам детей и молодежи. Семейные службы (DCFS), Центр по контролю за заболеваниями (CDC) и Департамент общественного здравоохранения Иллинойса (IDPH), чтобы у нас были необходимые протоколы безопасности, когда мы откроемся осенью.

.

- Девочка (0-24 года)

- Navigati4

Категории

Категории Корзина

Корзина Информация

Информация Хиты продаж

Хиты продаж